核心结论

恢复出厂设置并不能完全清除设备中的隐私数据,看似清空的设备中仍残留大量可恢复信息。要真正保护隐私,需要采用更彻底的清除方法。

数据删除的底层原理

存储设备的工作原理就像一座现代化仓库:

- 文件存储机制

当你保存文件时,系统会在"文件索引表"登记(如仓库的货物清单),并在存储芯片(仓库货架)存放实际数据 删除的真相

删除操作 = 清除索引记录 + 保留原始数据相当于只划掉仓库货物清单的条目,实物仍存于货架。只有当新数据需要空间时,系统才会覆盖旧数据

- 空间管理的秘密

设备显示的"可用空间"仅代表可覆盖区域。恢复出厂设置后,看似空旷的存储区实际布满数据残骸,随时可能被专业工具复原

触目惊心的安全风险

- 数据恢复门槛极低

市面常见软件(如DiskDigger、Recuva)能轻松复原90%以上"已删除"数据 - 二手交易成重灾区

实验显示:78%的二手手机经出厂重置后,仍可提取通讯录、照片等隐私信息 犯罪分子的金矿警方取证技术能复原包括:

- 已删除的聊天记录

- 加密钱包密钥

- 身份证明文件扫描件

📌 真实案例:2023年某明星二手手机被复原出三年内删除的2,700+张私人照片

彻底清除数据的终极方案

方法一:多重覆盖法(推荐)

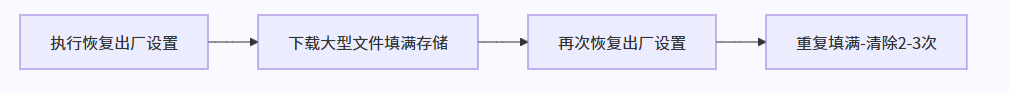

操作流程:

- 原理验证:

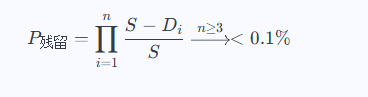

设存储空间大小为 S,每次覆盖随机数据量 D_i,则数据残留概率为:

高效工具:

- Android:iShredder

- iOS:Eraser Secure Delete

- Windows:BleachBit

方法二:物理销毁法

适用场景:

- 军用级别保密需求

- 存储介质物理损坏

- 即时销毁需求

破坏等级参考:

| 设备类型 | 有效销毁方式 | 安全等级 |

|---|---|---|

| 机械硬盘 | 盘片钻孔+强磁消磁 | ★★★★★ |

| 固态硬盘 | 主控芯片物理粉碎 | ★★★★☆ |

| 手机存储芯片 | 微波炉加热10秒 | ★★★★☆ |

方法三:加密擦除法(新技术)

- 启用全盘加密(Android:FBE/iOS:Data Protection)

- 恢复出厂设置时选择"加密擦除"

- 系统自动销毁加密密钥,使数据永久不可读

💡 技术优势:处理时间缩短80%,符合NIST 800-88标准

特别提醒

- 固态硬盘(SSD)需特殊处理:因其磨损均衡技术,建议使用厂商提供的Secure Erase工具

- 云数据同步风险:恢复出厂设置前务必解除云账户绑定

- 法律免责声明:销毁他人设备前需确认所有权

数据安全无小事,一次彻底的清理,就是为隐私筑起最坚固的防火墙。选择适合你的清除方案,让敏感信息真正"消失于无形"!